Depuis quelques années, notamment grâce aux révoltes dans le monde arabe, le public prend peu à peu conscience de l’importance qu’il y a à protéger ses données. Qu’il s’agisse des États ou des entreprises, nombreux sont ceux qui surveillent nos moindres faits et gestes. Du système d’exploitation de notre ordinateur à notre navigateur Internet, les possibilités de fuites de données sont légion. Nous allons voir ici quels outils peuvent nous aider à minimiser la quantité d’infos que nous dispersons sur la toile.

Cependant gardez en tête que pour être efficace, ces outils doivent être accompagnés des comportements adéquats. Inutile d’utiliser un réseau crypté comme TOR si c’est pour donner des infos vous identifiant personnellement par son biais.

Par ailleurs, essayez dans la mesure du possible de préférer les logiciels libres. Leur code étant ouvert, cela permet à ceux qui le souhaitent de vérifier qu’un logiciel ne contient pas de fonction malveillante contrairement à un logiciel propriétaire dont le code est fermé donc invérifiable. Ce qui veux dire que même si vous n’êtes pas un pro de l’ordi, une communauté d’utilisateurs a déjà pu confirmer la sécurité de l’application. De plus, ces programmes sont bien souvent gratuits !

Enfin, prenez conscience que le pire des mouchards est probablement en ce moment-même dans votre poche si vous êtes possesseur d’un smartphone. GPS, communications téléphoniques, SMS, navigation Internet, photos et vidéos, il sait tout de vous !

Système d’exploitation :

Le système d’exploitation est l’élément central de votre ordinateur. Sachez que si vous êtes sur Windows ou Mac, vous n’avez aucune garantie concernant la confidentialité de vos données. L’affaire Snowden a montré que la plupart des géants de l’informatique (qui sont américains) collaborent avec la NSA (agence américaine en charge du renseignement d’origine électromagnétique). Il a également été révélé que durant la révolution tunisienne Microsoft a aidé le régime en lui fournissant des informations sur les opposants.

Préférez donc un système GNU/Linux. Le code source étant libre, n’importe qui peut le consulter et s’assurer que le système ne contient pas de « porte dérobée » qui permettrait une fuite des données. Le passage à GNU/Linux peut sembler compliqué. Dans le cas d’utilisation de certains logiciels professionnels ce n’est parfois pas possible car ces derniers n’existent que pour Windows ou Mac. Vérifiez tout de même si vous ne trouvez pas de programmes équivalents pour GNU/Linux. Contrairement à Windows ou Mac, GNU/Linux n’est pas un système en lui-même, mais une base sur laquelle sont créées des centaines de distributions pouvant avoir des usages spécifiques (réseau, sécurité, vidéo, bureautique, etc…). En voici quelques unes destinées aux utilisations classiques pour la plupart d’entre nous (bureautique, Internet, multimédia).

Ubuntu : longtemps réputé comme étant la distribution la plus simple pour débuter sur GNU/Linux, d’autres viennent aujourd’hui la concurrencer sur ce terrain.

Ubuntu : longtemps réputé comme étant la distribution la plus simple pour débuter sur GNU/Linux, d’autres viennent aujourd’hui la concurrencer sur ce terrain.

http://ubuntu-fr.org/

LinuxMint :

LinuxMint :

http://www.linuxmint-fr.org/

Fedora :

Fedora :

http://www.fedora-fr.org/

Mageia :

Mageia :

https://www.mageia.org/fr/

Tails : distribution « live », c’est à dire ne nécessitant pas d’installation. Elle s’utilise directement depuis un DVD ou une clé USB sans toucher au système installé sur l’ordinateur, ni même au disque dur. Étudiée spécifiquement pour ne pas laisser de traces, elle embarque entre autre le logiciel TOR.

Tails : distribution « live », c’est à dire ne nécessitant pas d’installation. Elle s’utilise directement depuis un DVD ou une clé USB sans toucher au système installé sur l’ordinateur, ni même au disque dur. Étudiée spécifiquement pour ne pas laisser de traces, elle embarque entre autre le logiciel TOR.

https://tails.boum.org/

Navigateurs et Plugins :

Le navigateur est lui aussi un élément crucial dans la protection de nos données. Pour commencer, oubliez Internet Explorer (Microsoft) et Safari (Apple) pour les mêmes raisons que dans la section précédente. Ne tombez pas dans le panneau de Google Chrome non plus. Si vous appréciez ce navigateur préférez-lui sa version libre Chromium qui ne contient pas les mouchards de Google.

Nous vous conseillerons quant à nous Mozilla Firefox. Il permet, comme d’autres, l’ajout d’extensions utiles dont voici quelques exemples. Vous trouverez la plupart d’entre elles en lançant Firefox puis en allant dans le menu «FireFox > Modules Complémentaires». Recherchez-les dans l’onglet qui s’ouvrira alors. Pensez également à régler les paramètres de confidentialité du logiciel (gestion des cookies, de l’historique, des mots de passe) et pensez au mode «navigation privée» qui peut-être utile.

Adblock Plus : cette extension bloque la publicité. Comparez une navigation avec et sans, vous verrez le confort gagné ! Elle permet également de bloquer les outils statistiques un peu trop intrusifs (Google analytics par exemple) utilisés par certains webmasters ainsi que les boutons de réseaux sociaux et leurs fonctions traçantes (pour cela ajoutez les listes de blocage « Fanboy’s » trouvable avec une recherche).

NoScript : NoScript permet de bloquer tous les scripts (Flash, Javascript, …) d’une page web. Aujourd’hui utilisés en masse, les langages de scripts permettent d’ajouter aux sites Internet des fonctionnalités diverses (vidéos, sons, animations, publicités, statistiques…), mais peuvent aussi être utilisés de manière malhonnête pour obtenir des informations sur les internautes. Il est évident qu’une fois tous les scripts bloqués, certains sites auront une drôle de tête voire seront incompréhensibles. Vous pouvez donc paramétrer l’extension pour accepter certains scripts sur les sites de confiance.

HTTPS Everywhere : cette extension permet d’utiliser en priorité le protocole SSL dès qu’un site le permet. Le protocole SSL crypte les informations échangées entre votre ordinateur et le site visité empêchant ainsi que des personnes tierces puissent voir en clair votre trafic. SSL est notamment le protocole utilisé lors de vos paiements en ligne, on le reconnaît grâce au début de l’adresse du site qui est en « https » au lieu de « http ». Retenez néanmoins que le protocole semble compromis par la NSA d’après les révélations d’Edward Snowden. HTTPS Everywhere se télécharge sur le site de l’Electronic Frontier Foundation :

www.eff.org.

FlagFox : outil permettant d’obtenir divers renseignements sur les sites que vous visitez. Il affiche dans votre barre d’adresse le drapeau du pays dans lequel les serveurs du site que vous consultez se trouvent. En réalisant un clique droit sur le drapeau vous pouvez accéder à différentes fonctions permettant d’obtenir plus de détails sur le site.

WOT : extension collaborative permettant de noter la confiance à apporter à un site. Une fois installée elle affichera à côté de chaque lien vers un site un disque de couleur allant du vert au rouge. La couleur traduit le niveau de sûreté plus ou moins élevée du site d’après les utilisateurs l’ayant noté. Il faut cependant rester prudent. WOT est parfois utilisé de manière détournée (politique, commerciale) et non de manière objective quant à la qualité technique d’un site. Restez donc vigilants. Cependant pour des sites marchands il s’avère souvent très utile. En cliquant sur le disque vous obtenez la fiche WOT du site concerné ainsi que les avis laissés par les utilisateurs.

LigthBeam : cette extension vous permet lorsque vous la lancez de voir à quels services web (donc aux entreprises dont ils dépendent) vous donnez des informations durant votre navigation. À chaque site que vous consultez une arborescence se crée dans l’onglet de l’extension, affichant les services tiers utilisés sur le site que vous visitez (google analytics pour les stats, facebook pour les « j’aime », Disqus pour les commentaires). Au fur et à mesure vous constaterez que des liens se forment entre tous les sites visités car pour la plupart ils utilisent tous les mêmes services. Ceci sous-entend que sans même vous être identifié avec un compte sur un quelconque réseau, les entreprises fournissant ces services savent quelles adresses IP consultent quoi sur le net…

L’application retient votre historique d’une utilisation à l’autre de Firefox, pensez à l’effacer.

Downloadhelper : pas réellement utile d’un point de vu sécurité (c’est le petit bonus!) cette extension permet de télécharger les vidéos provenant d’un grand nombre de plates-formes. Une fois installée l’extension se trouve dans la barre de navigation (logo représentant trois boules de couleurs), dès que vous lancez une vidéo compatible le logo s’anime, cliquez alors sur la petite flèche à droite et choisissez la qualité souhaitée.

Fournisseurs mails :

Point sensible question confidentialité : votre fournisseur mail. La plupart des gros fournisseurs scannent votre correspondance pour contrer les spams et autres virus, mais aussi pour vous afficher de la publicité ciblée. Les plus gros, principalement américains mais pas seulement, fournissent également des informations sur vous à la NSA. Vous pouvez passer par un fournisseur alternatif, chez Spasme ! nous utilisons les services de Risuep.net (malheureusement Gmail aussi parfois…), mais ils sont rares et la confiance que vous leur apporterez ne résidera que dans leurs promesses.

À part héberger votre adresse vous-même sur un serveur qui tournerait chez vous 24h/24 et 7j/7, vous ne pouvez donc être sûr de la confidentialité de vos échanges mails. Il s’agit là d’un investissement technique, pécuniaire et humain que tout le monde n’est pas prêt à faire.

Il existe cependant un moyen de rendre plus difficile l’intrusion dans votre vie : la cryptographie. En utilisant le système de chiffrement GPG, un simple message texte demandera en théorie des ressources colossales sur plusieurs années pour être déchiffré. Notez que jusqu’en 1996 PGP (ancêtre de GPG) était interdit d’utilisation car considéré comme une arme de guerre (!) du fait de la taille de ses clés, certainement jugées trop fortes par l’ État. S’il est possible que les différentes agences de renseignement dans le monde aient réussi à réduire le temps nécessaire pour casser ce type de chiffrement, c’est tout de même ce que l’on trouve de mieux actuellement. Par ailleurs, si ce procédé se répandait il gagnerait en puissance. Si une majorité d’internautes l’utilisait pour chaque message, même le plus anodin, cela rendrait d’autant plus difficile le travail des agences en question. La masse de messages cryptés, pour la plupart sans importance serait trop longue à décrypter et noierait les messages les plus importants.

Pour utiliser GPG :

Windows : GPG4win, http://www.gpg4win.org/

Mac : GPGTools, https://gpgtools.org/

Gnu/Linux : installez d’abord le paquet gnupg2, vous pourrez ensuite choisir une interface graphique si vous n’êtes pas à l’aise avec les lignes de commandes.

Plus d’infos :

GPG sur Ubuntu http://doc.ubuntu-fr.org/gnupg

GPG sur Fedora http://doc.fedora-fr.org/wiki/GnuPG_:_Signature_et_Chiffrement

Moteurs de recherches :

Se passer de Google comme moteur de recherche c’est dur, mais si on tient à sa vie privée c’est un point important. En effet, Google peut recouper vos recherches avec les données de vos comptes Gmail, GoogleDocs, et autres et ainsi construire une véritable carte d’identité de vous et de vos centres d’intérêts. Pour pallier cela vous pouvez utiliser des moteurs de recherche alternatifs.

Se passer de Google comme moteur de recherche c’est dur, mais si on tient à sa vie privée c’est un point important. En effet, Google peut recouper vos recherches avec les données de vos comptes Gmail, GoogleDocs, et autres et ainsi construire une véritable carte d’identité de vous et de vos centres d’intérêts. Pour pallier cela vous pouvez utiliser des moteurs de recherche alternatifs.

DuckDuckGo est de ceux-là. Il certifie ne pas conserver votre historique de recherche. Par ailleurs, ses concepteurs ne ce sont pas arrêtés à cela et ont mis en place un système astucieux (les «!bang») afin de faciliter vos recherches. DuckDuckGo utilise les différents gros moteurs de recherche du marché (Google, Yahoo, Bing), mais ils ne verront que lui lorsque vous ferez des recherches. Celles-ci sont donc noyées dans des milliers d’autres recherches d’autres utilisateurs.

DuckDuckGo : https://duckduckgo.com/

Fonctionnement de DuckDuckGo (par le site lui-même) :

http://donttrack.us/

http://dontbubble.us/

http://whatisdnt.com/

Explications sur les «!bang» :

https://duckduckgo.com/bang.html

https://fr.wikipedia.org/wiki/DuckDuckGo#.21Bang

Réseaux cryptés :

L’anonymat réel sur Internet est quasi impossible. Au mieux on peut tenter de brouiller les pistes, mais aucune technique n’est garantie à 100%. Ceux qui vous promettent le contraire vous mentent. L’un des éléments qui nous trahit est nôtre adresse IP. L’adresse IP permet d’identifier une machine sur un réseau afin de pouvoir la faire communiquer avec les autres. Lorsqu’on se connecte à un site on peut voir son adresse IP (avec l’extension FlagFox citée plus haut par exemple) et lui voit la notre. Le souci c’est que cette adresse nous est fournie par notre Fournisseur D’Accès Internet (FAI), elle nous identifie donc (même si on peu prétexter s’être fait pirater sa ligne en cas de problème avec l’Hadopi…).

Si l’on souhaite simplement consulter Facebook au boulot alors que le site est bloqué, un proxy ou un VPN suffira.

Cependant, encore une fois, ce type de service demande de faire appel à des tiers auxquels ont doit faire confiance pour ne pas scruter ce que l’on fait en passant par eux et pour ne pas refiler nos journaux de connexions aux autorités en cas de problème.

Il y a donc une autre solution et elle s’appelle TOR. S’appuyant sur un réseau mondial de nœuds (ordinateurs servant de relais), TOR permet une anonymisation relativement forte. Lorsque que vous émettez une requête via TOR celle-ci va tout d’abord être chiffrée. Elle va ensuite être envoyée à un premier nœud, qui va la transmettre à un autre nœud qui fera de même. Le nombre de nœuds et le circuit emprunté par les paquets de données varient à chaque connexion au réseau, de plus chaque noeud ne connaît que celui qui le précède et le suivant. Si un nœud était compromis il serait donc très difficile à l’attaquant de connaître toute la chaîne. À la fin du circuit votre requête sort par un nœud qui apparaîtra comme l’ordinateur faisant cette requête. La réponse à cette dernière fera le chemin inverse jusqu’à votre machine.

Il y a donc une autre solution et elle s’appelle TOR. S’appuyant sur un réseau mondial de nœuds (ordinateurs servant de relais), TOR permet une anonymisation relativement forte. Lorsque que vous émettez une requête via TOR celle-ci va tout d’abord être chiffrée. Elle va ensuite être envoyée à un premier nœud, qui va la transmettre à un autre nœud qui fera de même. Le nombre de nœuds et le circuit emprunté par les paquets de données varient à chaque connexion au réseau, de plus chaque noeud ne connaît que celui qui le précède et le suivant. Si un nœud était compromis il serait donc très difficile à l’attaquant de connaître toute la chaîne. À la fin du circuit votre requête sort par un nœud qui apparaîtra comme l’ordinateur faisant cette requête. La réponse à cette dernière fera le chemin inverse jusqu’à votre machine.

Concrètement cela veut dire qu’à chaque connexion avec TOR vous apparaîtrez comme vous connectant d’un endroit différent que ça soit à l’autre bout du monde ou bien de juste à côté de chez vous, si un nœud est à proximité !

Autre chose à savoir sur TOR, il propose un système de services cachés. Cette sorte de «sur-couche» réseau par dessus Internet permet de créer des sites web de manière anonyme et consultables uniquement via TOR. Si malheureusement cet espace est aujourd’hui très occupé par la cyber-criminalité (allant de la vente d’armes à la vente de drogue en passant par la pédopornographie), il ne tient qu’à ceux qui se sentent concernés par la défense des libertés de venir y prendre place !

Pour finir, retenez qu’il est fortement déconseillé d’activer les plugins (Flash, JavaScript, ActiveX, etc…) dans la mesure du possible. En effet, certaines de ces technologies très présentes aujourd’hui dans les pages web peuvent se montrer très bavardes sur votre compte et révéler à un site que vous consultez via TOR votre véritable IP…

Télécharger TOR :

https://www.torproject.org/

Si vous êtes néophyte nous vous conseillons de prende le Tor Browser Bundle qui permet d’utiliser TOR sans avoir à configurer quoi que ce soit. Il se présente sous la forme d’un navigateur Firefox customisé.

Plus d’infos sur TOR et les services cachés :

https://fr.wikipedia.org/wiki/Tor_(réseau)

Autres réseaux anonymisant :

I2P : https://geti2p.net/fr/

FreeNet : https://freenetproject.org/

Conclusion

Éviter de se faire espionner par les multinationales et les États est presque une activité à part entière. Cependant les solutions exposées ici, même si elles ne sont pas parfaites, pourraient déjà bien emmerder tous ce petit monde si elles se répandaient un peu plus. Car au final elles ne sont pas si compliquées. Certes elles demandent à chacun un effort de compréhension concernant le fonctionnement d’Internet et des ordinateurs en général, mais c’est un moindre mal face à une société qui glisse peu à peu vers celle décrite dans 1984, en pire peut-être. Ne soyons pas des esclaves volontaires ! Vive l’auto-défense numérique !

par Octobit.

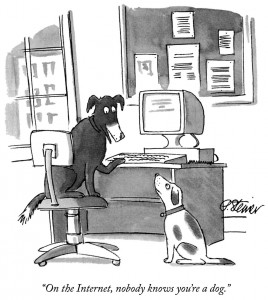

“Sur Internet, personne ne sait que tu es un chien”. Dessin de Peter Steiner dans le New Yorker du 5 juillet 1993.